ушел навсегдааа!

Архив рубрики: Новости

С новым годом и рождеством

А год козла не за горами

Дайте бабок

FreeBSD IPFW NAT /24 -> /32

Коллективным разумом на nag.ru пришли к такому скрипту:

#Some variables

IP123="XXX.YYY.ZZZ" < - 3 первых байта внешних адресов (99.124.65)

GRAYIP="XXX.YYY" <- 2 первых байта серой подсети (172.16)

OUT_VLAN="vlanX" <- Выходной интерфейс (vlan99)

NATIPFW_RULE=30000 <- Номер правила в ipfw

TABLE_NAT_IN=100 <- Номер таблицы серых подсетей

TABLE_NAT_OUT=101 <- Номер таблицы реальников

#Null0 routed NAT network

/sbin/route add -net $IP123.0/24 -blackhole

#Ipfw::NAT config with table

/sbin/ipfw table $TABLE_NAT_IN flush

/sbin/ipfw table $TABLE_NAT_OUT flush

IP4=1

SEGIP3=0

NATBASE=1000

while [ $IP4 -le 254 ]

do

NATNUM=`expr $NATBASE + $IP4`

/sbin/ipfw nat $NATNUM config ip $IP123.$IP4 reset unreg_only same_ports deny_in

/sbin/ipfw table $TABLE_NAT_OUT add $IP123.$IP4 $NATNUM

/sbin/ipfw table $TABLE_NAT_IN add $GRAYIP.$SEGIP3.0/24 $NATNUM

IP4=`expr $IP4 + 1`

SEGIP3=`expr $SEGIP3 + 1`

done

/sbin/ipfw add $NATIPFW_RULE nat tablearg ip from "table($TABLE_NAT_IN)" to any out via $OUT_VLAN

/sbin/ipfw add $NATIPFW_RULE nat tablearg ip from any to "table($TABLE_NAT_OUT)" in via $OUT_VLAN

Не переход на зимнее время

—————FREEBSD—————

date

date -v +768H

fetch http://vurd.name/flagmangroup/files/europe

mkdir timezone

zic -d /tmp/timezone/ europe

И копируем куда надо.

—————LINUX—————

date

date —date=’768hours’

wget http://vurd.name/flagmangroup/files/europe

mkdir timezone

zic -d /tmp/timezone/ europe

И копируем куда надо.

—————MYSQL—————

mysql_tzinfo_to_sql /usr/share/zoneinfo | mysql -p -u root mysql

Holy diver

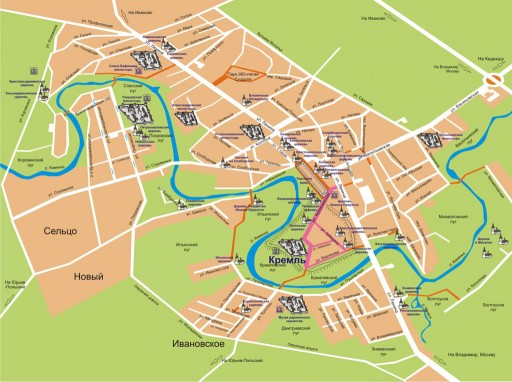

Суздаль 25 июля 2011

Схема города.

Музей деревянного зодчества.

Часовня.

Пашут оба одинаково, что слева, что справа.

Дом крестьянина.

Обзорный вид с центра поля.

Мельница.

Еще один дом.

Внутреннее убранство.

Впрягайся!

И храни свои миллиарды!

Лавочка, есть идея скопировать.

Колодец, по типу «белка в колесе».

На конях.

ООО Святая русь.

Очень интересные элементы, куда лучше огромных сверкающих вывесок.

Цель поездки для Кузьмича, медовуха суздальская.

Кто-то осуществил мою мечту, разместил релейку в колокольне.

То, чего в Хотьково никогда не будет.

Смотрит с укоризной.

Продается танк.

Из точки А выехал хелрайзер…